Google dorks : ce qu’il faut savoir sur cette technique de recherche avancée

Sur Google il y a près de 150 000 milliards de pages indexées. Et seules celles qui sont les mieux référencées apparaissent dans ce moteur de recherche. Or, il existe pas mal de pages qui contiennent des informations très pertinentes sur internet. Et c’est là l’intérêt de faire du Google Dorks. Avec certains commandes, on a la possibilité d’accéder à des informations et données ultra précises.

Google dorks : c’est quoi exactement ?

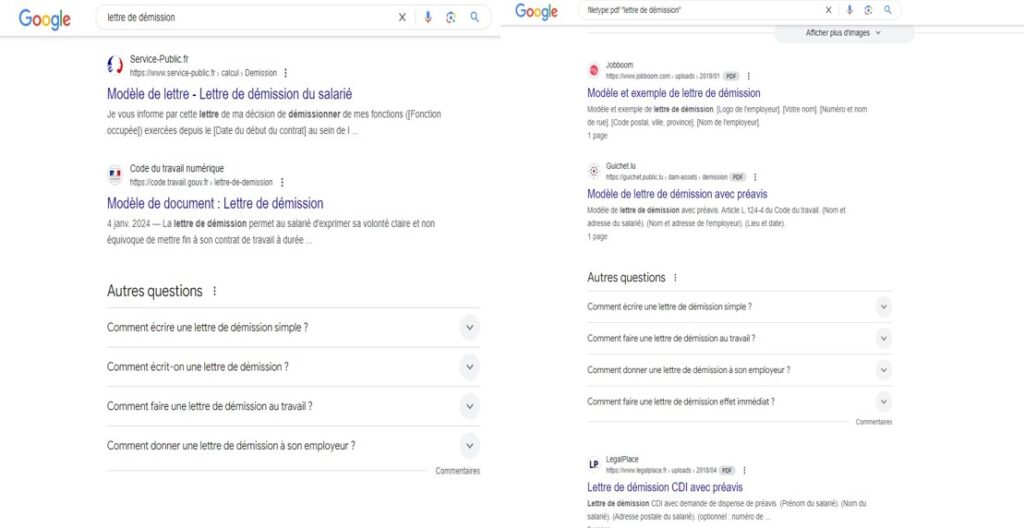

Google Dorks est une forme de recherche avancée qui consiste à utiliser des opérateurs spécifiques pour obtenir des résultats précis que les recherches traditionnelles ne montrent pas. Par exemple, si vous recherchez un « livre PDF sur le marketing », Google vous proposera les résultats les plus pertinents. Cependant, avec les Google Dorks, vous pouvez spécifier un site web particulier où le chercher, en filtrant les résultats pour trouver exactement ce que vous voulez.

Bien que souvent confondue avec du hacking, cette technique est légale tant qu’elle se limite à la consultation de données publiquement accessibles. Elle permet de retrouver des informations pointues comme des documents, des bases de données, des emails, ou des fichiers indexés sur Internet.

A lire aussi: Epieos : utilisation, prix et alternative

Les différents types d’utilisation possibles avec Google Dorks

Google Dorks peut être utilisé dans plusieurs contextes, allant de la simple recherche de documents publics à l’audit de sécurité. Voici quelques exemples d’utilisation courante :

- 📄 Recherche de documents publics : Trouver des fichiers partagés tels que des PDF, des tableurs ou des documents texte.

- 🔍 OSINT (Open Source Intelligence) : Rechercher des informations sur des individus ou des organisations en utilisant des données publiques.

- 📧 Recherche de données marketing : Identifier des emails, numéros de téléphone ou d’autres informations à des fins commerciales.

- 🎥 Accès à du matériel exposé : Repérer des dispositifs publics tels que des caméras, des imprimantes ou des machines connectées sans protection.

- 🔑 Recherche de mots de passe : Identifier des mots de passe accidentellement partagés dans des fichiers non protégés.

- 💻 Recherche de code source ou base de données : Trouver des bases de données SQL ou des fragments de code accessibles publiquement.

Cependant, il faut noter que cette technique peut également être détournée à des fins malveillantes, par exemple pour trouver des données sensibles ou des informations confidentielles.

Est-ce que le google dorking c’est illégal ?

L’utilisation de Google Dorks repose sur la recherche avancée de données publiques indexées par Google. Il s’agit donc de consulter des informations déjà accessibles à tous. Toutefois, même si ces données sont disponibles, la manière dont elles sont utilisées peut poser problème d’un point de vue juridique.

Légalité de l’accès aux données

Consulter des informations publiques à l’aide de Google Dorks n’est pas illégal en soi. En effet, ces informations sont rendues accessibles sur Internet par leurs propriétaires ou via des configurations par défaut de certains serveurs web. Le simple fait d’effectuer une recherche avancée ne constitue pas une infraction tant que les données accessibles n’ont pas été protégées par des systèmes d’authentification ou de restriction d’accès.

Limites légales : exploitation des données

Cependant, l’exploitation des données obtenues via Google Dorks peut rapidement devenir illégale, notamment en France. Selon le Code pénal français, plusieurs lois encadrent l’accès et l’utilisation de données informatiques :

- L’article 323-1 du Code pénal punit le fait d’accéder ou de se maintenir dans tout ou partie d’un système de traitement automatisé de données sans droit, avec une peine pouvant aller jusqu’à deux ans d’emprisonnement et 60 000 euros d’amende. Si l’accès permet de compromettre des données, la peine peut être plus lourde.

- L’article 226-18 du Code pénal interdit la collecte illicite d’informations nominatives. Si des informations personnelles comme des adresses e-mail, des numéros de téléphone ou des adresses postales sont trouvées via Google Dorks, les utiliser à des fins commerciales ou malveillantes pourrait constituer une infraction de violation de la vie privée.

- Le RGPD (Règlement Général sur la Protection des Données), en vigueur depuis 2018, renforce les obligations de protection des données à caractère personnel. Même si une information est accessible publiquement, son traitement ou exploitation non autorisée peut être une violation du RGPD. Le non-respect de ce règlement peut entraîner des amendes allant jusqu’à 4 % du chiffre d’affaires mondial annuel d’une entreprise.

Cas particulier : violation de la vie privée

Si Google Dorks permet de trouver des informations confidentielles, telles que des mots de passe ou des fichiers sensibles, leur consultation ou exploitation est illégale. Le fait de télécharger ou utiliser ces informations pourrait être assimilé à une intrusion dans un système informatique, un délit sévèrement puni par la loi française.

Quelques exemples de google dorks commands

Les opérateurs de base pour faire du google dorks

| Opérateur | Fonction | Exemple | Description |

| intext: | Recherche dans le texte du corps de la page | intext: »mot de passe » | Trouve des pages contenant « mot de passe » dans le texte |

| intitle: | Recherche dans le titre de la page | intitle: »connexion » | Trouve des pages avec « connexion » dans le titre |

| inurl: | Recherche dans l’URL de la page | inurl:admin | Trouve des pages avec « admin » dans l’URL |

| site: | Recherche uniquement sur un domaine spécifique | site:example.com | Limite la recherche aux pages sur example.com |

| filetype: | Recherche un type de fichier spécifique | filetype:pdf | Trouve des fichiers PDF |

| ext: | Recherche par extension de fichier (similaire à filetype) | ext:xls | Trouve des fichiers Excel (.xls) |

| cache: | Affiche une version en cache d’une page | cache:example.com | Affiche la version en cache de example.com |

| link: | Recherche des pages qui pointent vers une URL spécifique | link:example.com | Trouve des pages qui contiennent des liens vers example.com |

| related: | Recherche des sites similaires | related:example.com | Trouve des sites similaires à example.com |

| allintext: | Recherche plusieurs mots dans le texte de la page | allintext:email password | Trouve des pages avec « email » et « password » dans le texte |

| allintitle: | Recherche plusieurs mots dans le titre de la page | allintitle:login admin | Trouve des pages avec « login » et « admin » dans le titre |

| allinurl: | Recherche plusieurs mots dans l’URL de la page | allinurl:wp-admin | Trouve des pages avec « wp-admin » dans l’URL |

| inanchor: | Recherche dans le texte d’un lien hypertexte | inanchor: »cliquer ici » | Trouve des pages où le lien hypertexte contient « cliquer ici » |

| before: | Recherche des pages publiées avant une date donnée | before:2020 | Trouve des pages publiées avant 2020 |

| after: | Recherche des pages publiées après une date donnée | after:2021 | Trouve des pages publiées après 2021 |

Exemples concrets de recherche avec Google Dorks

🔎 Recherche d’emails personnels sur LinkedIn

- Commande : site:linkedin.com/in « @gmail.com »

- Explication : Recherche des profils LinkedIn qui mentionnent une adresse Gmail, permettant de trouver des emails personnels accessibles.

📄 Recherche de documents PDF spécifiques

- Commande : filetype:pdf « rapport annuel » site:example.com

- Explication : Permet de trouver des rapports annuels en format PDF hébergés sur un site donné (ici example.com).

📊 Recherche de CV publics

- Commande : filetype:pdf « curriculum vitae »

- Explication : Recherche des CV publics au format PDF disponibles sur le web.

📁 Recherche de fichiers Excel contenant des données spécifiques

- Commande : filetype:xls intext: »mot de passe »

- Explication : Permet de trouver des fichiers Excel contenant le mot « mot de passe », qui peuvent contenir des informations sensibles accidentellement partagées.

🔍 Recherche de fichiers Google Drive partagés

- Commande : site:drive.google.com filetype:pdf

- Explication : Permet de trouver des fichiers PDF hébergés sur Google Drive et rendus publics par leurs propriétaires. Cela peut inclure des documents tels que des rapports ou des études partagés publiquement.

💻 Recherche de pages d’administration WordPress

- Commande : inurl:wp-admin inurl:login

- Explication : Cette commande permet de localiser des pages de connexion WordPress (wp-admin), souvent exposées publiquement et pouvant être des cibles pour des tentatives d’intrusion si elles ne sont pas sécurisées correctement.

🎥 Recherche de répertoires indexés avec des vidéos

- Commande : intitle: »index of » (mp4|mkv|avi)

- Explication : Permet de localiser des répertoires ouverts sur le web contenant des fichiers vidéo dans les formats MP4, MKV ou AVI. Ces répertoires peuvent être indexés accidentellement, rendant les fichiers disponibles pour le téléchargement.

🗂 Recherche de fichiers de sauvegarde exposés

- Commande : intitle: »index of » « backup »

- Explication : Cette commande est utilisée pour trouver des répertoires contenant des fichiers de sauvegarde (« backup »). Ces fichiers peuvent inclure des informations sensibles, comme des copies de bases de données ou des fichiers systèmes.

💾 Recherche de dumps de bases de données SQL

- Commande : filetype:sql intext: »dump »

- Explication : Permet de trouver des fichiers SQL contenant des dumps de base de données. Ces fichiers peuvent avoir été partagés accidentellement, contenant parfois des informations sensibles telles que des utilisateurs et des mots de passe.

📧 Recherche d’emails professionnels sur des sites spécifiques

- Commande : site:example.com « @example.com »

- Explication : Permet de localiser des adresses email utilisant le domaine spécifique d’un site (ici example.com), ce qui peut être utile pour obtenir des contacts professionnels.

🔑 Recherche de clés API publiques sur GitHub

- Commande : site:github.com « API key »

- Explication : Permet de trouver des clés API (API key) qui ont été accidentellement laissées dans le code source des projets hébergés publiquement sur GitHub. Ces clés peuvent donner accès à des services sensibles s’il n’y a pas de restrictions de sécurité.

📝 Recherche de fichiers texte contenant des mots de passe

- Commande : intext: »mot de passe » filetype:txt

- Explication : Permet de localiser des fichiers texte (.txt) qui contiennent des mots de passe non sécurisés. Ces fichiers peuvent avoir été accidentellement exposés et peuvent contenir des informations critiques.

📑 Recherche de feuilles de calcul Google Sheets publiques

- Commande : site:docs.google.com/spreadsheets

- Explication : Permet de localiser des feuilles de calcul Google Sheets rendues publiques. Ces documents peuvent contenir des informations partagées comme des bases de données ou des listes de contacts.

🌍 Recherche d’adresses IP dans des fichiers journaux (logs)

- Commande : filetype:log intext: »IP address »

- Explication : Permet de trouver des fichiers journaux (logs) qui contiennent des adresses IP. Ces fichiers logs sont souvent utilisés pour retracer des connexions à des serveurs et peuvent révéler des informations techniques importantes sur les utilisateurs ou les systèmes.